L’IA au service de la Défense : de très nombreuses opportunités, à condition de maîtriser (aussi) les spécificités de ce domaine unique..

Dans un monde de plus en plus connecté, friand de données et d’information, les technologies de l'Intelligence Artificielle s’immiscent aujourd’hui de façon presque naturelle dans notre quotidien, pour améliorer nos expériences en tant qu’utilisateur ou en créer de nouvelles.

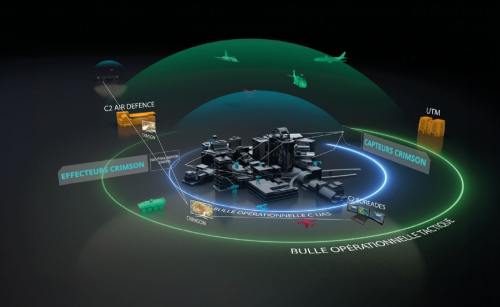

Le domaine de la Défense n’y échappe pas, et comme tous les autres, est confronté à une véritable explosion des données. Mais aussi à une augmentation et diversification des menaces, et à une forte accélération du tempo, qu’il s’agisse du tempo des événements géopolitiques déclencheurs ou des opérations menées par nos armées.

Pour autant, le nombre d'opérateurs des armées reste sensiblement constant.

Les attentes des armées sont donc très fortes envers les solutions basées sur les technologies d'Intelligence Artificielle, considérées à présent comme le plus souvent matures, et d’ailleurs parfois déjà déployées dans le domaine civil.

Qu’il s'agisse de leur apporter une aide dans les opérations de tous les jours en automatisant des tâches à plus faible valeur ajoutée, d’alléger leur charge cognitive, d’obtenir des informations pertinentes à partir de très gros volumes de données de plus en plus hétérogènes, ou de leur donner une vue supérieure d’une situation (souvent complexe),ce qui peut s'avérer crucial pour prendre la bonne décision, au bon moment.

Les applications de l’IA pour la Défense sont très vastes, depuis le déplacement de plateformes autonomes (drônes, mules ou robots aériens, terrestres et marins), la maintenance prédictive des plateformes militaires, l'assistance aux opérateurs en temps réel (en conduite ou en phases de combat), les systèmes embarqués et senseurs (radars, ..), contre mesures, ou le concept du soldat augmenté… sans être évidemment exhaustif.

Et ce sans oublier les applications liées à l’amélioration des processus internes des armées et industriels qui la servent, comme dans la plupart des organisations aujourd’hui.

Par ailleurs, il est à noter que certains des produits et solutions utilisés par les armées embarquent des technologies d’IA, depuis longtemps, comme les systèmes à base de règles, la technologie des réseaux de neurones, ou les algorithmes à base de logique floue…

Mais nous proposons de nous concentrer ici essentiellement sur les opportunités apportées par les technologies de l’IA plus récentes, basées sur les données (techniques d’apprentissage, réseaux de neurones profonds - ou Machine Learning et Deep Learning, …).

Ce dans les champs de la Supériorité Informationnelle et de l’Aide à la Décision, ultimes objectifs du domaine C5ISR (*), intimement liés à la donnée.

(*) Command, Control, Computers, Communications, Cyber, Intelligence, Surveillance and Reconnaissance).

Nous verrons que l’IA offre et promet de multiples opportunités pour les armées dans ces domaines, en bénéficiant souvent de la dualité de l’innovation (civile, militaire), mais aussi quelles sont les spécificités de la Défense et les points de limitations, voire de risques, qui lui sont associés.

Des technologies duales par essence

Le domaine de la Défense tire bénéfice de l’ensemble des innovations et des développements utilisant l'Intelligence Artificielle du domaine civil, ne pouvant le plus souvent à lui seul assurer la pérennité des compétences des start-up, PME et grands industriels sur ces technologies.

La dualité des activités est donc un véritable accélérateur et a permis aux entreprises en bénéficiant de se mettre à l'état de l'art des nouvelles technologies d'IA en s'appropriant celles-ci depuis le domaine civil, avant de les adapter ou développer spécifiquement pour le domaine militaire, dont elles maîtrisent les métiers et sensibilités particulières.

Et de fait, nous verrons que bon nombre d’applications actuelles utilisant l’Intelligence Artificielle pour la Défense aujourd’hui viennent du civil, même si ce n’est évidemment pas une règle absolue.

Exemples de cas d’application

Nombre de publications ayant spécifiquement abordé le domaine de la Connectivité, nous avons plutôt privilégié par la suite de ce document le volet des applications à celui des communications.

Mais c’est bien un domaine dans lequel l’IA apporte et continuera à apporter des capacités primordiales, la connectivité étant au cœur des opérations militaires, donc de la communication mais aussi de la coordination.

Le besoin d’une connectivité permanente, fiable et sécurisée constitue en effet la colonne vertébrale de la supériorité militaire et un prérequis au déploiement des applications à usage des armées. Et l'intelligence artificielle (IA) est déjà au cœur des réseaux militaires de nouvelle génération, permettant des nouvelles fonctionnalités nécessaires pour soutenir les opérations, cruciales en milieu contraint, telles que la priorisation intelligente du trafic, le déploiement intelligent de fonctions auxiliaires ou la prévision des futurs états du réseau.

Quelques champs d’application exemples..

Attardons nous sur quelques exemples d’applications majeures de l’IA aux produits et solutions de la Défense aujourd'hui, dans le domaine de la Supériorité Informationnelle et de l’aide à la décision.

-

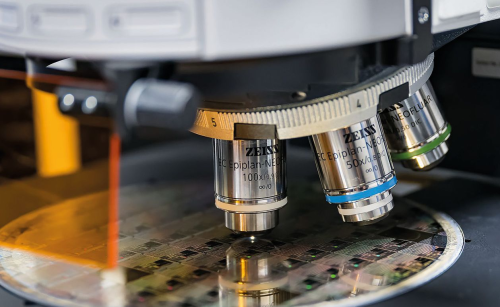

Les applications d’Imagerie

l’un des champs les plus avancés dans la maîtrise de l'utilisation de l’IA, grâce justement aux nombreuses apports technologiques du monde civil, à la quantité de données disponibles et la maturité des développements à base de Machine Learning (*), Deep Learning (*), et donc de Computer vision (*)..

Qu’il s’agisse d’exploiter les images satellites (optiques ou radar), aériennes, ou issues des Sources Ouvertes (Web, ..), il ne s'agit plus d'innovation, et nombre d’algorithmes basés sur de l’IA sont aujourd’hui développés pour les armées et exploités par elles .

Par exemple pour :

-

classifier des images ou des vidéos

-

détecter et alerter sur des changements sur une Zone d’Intérêt (création de routes, ou de bâtiment, …), ou évaluer l’impact d’opérations (damage assessment),

-

détecter des objets d’intérêt dans une masse infinie de documents en Sources Ouvertes

-

détecter, reconnaître et identifier des objets et matériels d’intérêt militaire (avion, bateau, type de véhicule, …) et l’évolution de leurs répartitions spatiales et temporelles pour focaliser l’attention des analystes et prioriser leurs analyses sur des sites à l’activité potentiellement pertinente,

-

extraire et segmenter des objets en 3D dans une image et estimer finement la position d’une plateforme, même en l’absence de GPS (et donc permettre par exemple de réduire la charge des opérateurs pendant les phases de décollage et d'atterrissage des avions militaires ou drones)

-

ou créer des jumeaux digitaux (de villes, de sites critiques) pour la préparation de mission, la simulation et l'entraînement,

-

Ou encore, grâce aux techniques récentes d’IA générative, interagir de manière plus naturelle avec des contenus visuels (images, vidéos).

-

….

Les opportunités en Imagerie pour la Défense sont donc nombreuses. A condition de posséder et de maîtriser évidemment le graal, l’or, la base de ces algorithmes : les données elles-mêmes, et ce dans le domaine spécifique d’emploi (car on n'entraîne évidemment pas une IA à identifier des chars comme une autre à reconnaître des chats …)

Et d’avoir donc des jeux de données pour entraîner, puis qualifier les algorithmes, qui soient représentatifs, constitués de données de confiance, ce dans un domaine d’emploi où les données sont souvent sensibles (temporairement ou non) , classifiées, et parfois rares (on parle alors de capacités d’apprentissage “frugales” c’est-à-dire pouvant s’accommoder d’un faible volume de données d’apprentissage).

Les enjeux techniques sont donc ici de savoir développer et entraîner des analytiques de données avec moins de données et/ou moins d’annotations de ces données, notamment pour accélérer leur déploiement et leur adaptation à de nouveaux domaines opérationnels (exemple : déploiement sur un nouveau théâtre). Ainsi, les technologies d’apprentissage actif (Active Learning) optimisent la tâche longue et coûteuse d’annotation nécessaire aux approches d’apprentissage supervisé en sélectionnant les données les plus intéressantes à annoter pour améliorer l’apprentissage. En complément, les techniques d’apprentissage auto-supervisé permettent d’apprendre des modèles de fondation sur de très grands volumes de données non ou faiblement annotés. Ces modèles de fondation peuvent ensuite être spécialisés sur des tâches spécifiques avec un nombre d’exemples très réduit. Enfin, la simulation - qu’elle soit à partir de moteurs de rendu 3D ou à partir d’IA générative (e.g. modèles de diffusion de type Stable Diffusion) a également un rôle très important à jouer pour alimenter les chaînes d’apprentissage et de qualification des modèles d’IA.

Mais nous y reviendrons par la suite, en évoquant les problématiques transverses à l’IA…

Le paysage industriel mondial et européen dans le domaine des applications à base d’images est foisonnant, des start up ou PMEs maîtrisant une niche bien spécifique, à des grands industriels propriétaires de constellations satellites et donc de données et savoir-faire métier.

Pour la Défense française, l’équilibre consiste à favoriser une symbiose entre un ensemble d’acteurs, capables d’amener une haute valeur ajoutée technique pour les armées, tout en maîtrisant les systèmes de bout en bout et portant les risques, de façon souveraine, autonome, et pérenne, en étant éclairés par les enjeux nationaux.

-

les applications de Traitement Automatique des Langues (TAL)

Le TAL (ou HLT - Human Language Technologies) est un autre champ dans lequel les armées peuvent bénéficier de nombreuses avancées du monde civil,...avec des environnements et des cas d’emplois bien spécifiques à la Défense .. de quoi inspirer les data scientists...

Les applications liées au TAL, par essence directement duales, ont été portées à haut niveau de maturité par les GAFAM et d’autres entreprises spécialisées, comme notamment la compréhension d’un texte, la transcription de la parole ou la traduction .. bien connues du grand public.

Ou d’autres applications plus ciblées comme l'amélioration de l’Interface Homme-Machine (IHM) au sein des cockpit avioniques, ou de transcription de dialogue pilotes / tours de contrôle pour l’Air Traffic Management.

Mais là encore, on retrouve des opportunités d’emplois majeures et des spécificités importantes du domaine de la défense : données sensibles auxquelles il faut donner accès pour les annoter et adapter les algorithmes, spécificités des jeux de données représentatifs (langues rares, dialectes, canal bruité de communication, etc.), frugalité, fiabilité et résilience… et un modèle de Business qui inclut des laboratoires de recherche spécialistes du TAL, des experts, et des entreprises capables de comprendre les cas d’usage uniques de la Défense.

Certains industriels de la Base Industrielle de Défense utilisent depuis plusieurs années les technologies d’IA pour développer des solutions permettant d’identifier des locuteurs, mais aussi de langues ou de dialectes parfois rares, ou d’accents. Ou de traduire en temps quasi réel entre deux interlocuteurs y compris dans ces langues sur des zones d’Opérations des armées françaises.

Le TAL est aussi utilisé dans le Renseignement multi-sources, qui a vu les données exploser en ajoutant aux sources humaines celles issues des images, signaux et communications (de plus en plus massives), les données provenant des sources ouvertes, émanant notamment du Web (surface ou Dark Web) et des réseaux sociaux...

Ces technologies permettent de puiser dans cette masse gigantesque de données hétérogènes (textes, documents, vidéos, enregistrements sonores, etc. ), de bases de données, structurées ou non, dont il s’agit d’extraire, traiter et fusionner pour y trouver du sens quand il y en a.

Et ce en aidant les analystes grâce à :

-

La classification automatique de textes,

-

L'identification automatique de la langue d’un contenu textuel ou parlé

-

la transcription automatique de contenu audio ou vidéo (Speech-To-Text) robuste aux accents, aux dialectes et aux conditions acoustiques

-

La traduction automatique robuste aux langues rares et aux textes mal formés,

-

l'extraction d’entités nommées (personnes, organisations, lieux, évènements, équipements, ..), d'événements et la mise en lumière des graphes relationnels,

Mais aussi alerter / attirer l’attention des analystes, et leur fournir de l’information pertinente, en fusionnant les données, identifiant des signaux faibles ou des “comportements” anormaux (des sites web par exemple).

Autant de capacités rendues nécessaires par l’explosion du Big Data et rendues possibles par les technologies d’Intelligence Artificielle.

Encore faut-il avoir confiance dans les données utilisées. Et en la matière, les technologies d’IA semblent apparaître à la fois comme l’un des moyens de créer le problème, en manipulant ou générant des données, tout comme une partie de la solution, …

-

Le domaine de Lutte Informationnelle

L’espace informationnel est devenu l’un des champs d’action privilégiés de puissances cherchant à pousser leur avantage et leur propre modèle, décrédibiliser ou déstabiliser nos sociétés démocratiques, entraver notre influence dans le monde et détruire les conditions mêmes de l’action collective. En mettant en jeu, dans l’immense majorité des cas, ces nouveaux repères quotidiens que sont smartphones, médias numériques et réseaux sociaux.

Dans une période où la désinformation est devenue une arme et où la guerre informationnelle fait (sourdement) rage, depuis le Mali jusqu’au conflit en Ukraine, il devient primordial de qualifier la fiabilité de l’information et ne pas s’y fier aveuglément.

Pour répondre à ce défi d’un genre nouveau, les technologies d’IA sont là encore de précieux alliés des armées pour détecter les images ou sons manipulés, s'ils ont été générés eux-mêmes par une IA (Deep Fakes), ou pour identifier de fausses informations (Fake News).

Ce champ étant un domaine de lutte très récent, les applications y sont nouvelles et en montée de maturation.

Elles s’y illustrent principalement à supporter deux métiers bien distincts, et d’approches fondamentalement différentes :

-

Le renseignement d’origine sources ouvertes (ROSO), qui vise à capter de l’information pertinente au regard d’opérations réelles courantes,

-

La lutte informatique d’influence (L2I), qui vise à combattre l’adversaire dans un espace informationnel contesté.

Le métier du ROSO requiert d’être capable d’extraire l’information depuis le langage ou l’image par exemple. Information qui doit ensuite être évaluée en termes de fiabilité, avant de permettre une décision d’action.

Ici, l'utilisation de briques à base d’IA va aider à:

- qualifier le contenu (deepfake ou pas ; présence de marqueurs de persuasion dans un texte),

- qualifier la source (comportement inauthentique coordonné),

- croiser ou fusionner l’information multi-capteurs, faire du “fact-checking” automatique, corréler ou agréger des signaux faibles.

La L2I, elle, nécessite de construire une vue opérationnelle du champ de bataille immatériel de l’espace informationnel.

Les briques technologiques à base d’IA vont par exemple lui permettre de :

- identifier qu’un adversaire pousse une campagne à base d’avatars ou des images manipulées,

- identifier des narratifs, du ciblage d’audiences, des contextualisation d’objets média utilisés,

- mesurer les tendances et quantifier les effets

- capitaliser puis reconnaître des opérations de manipulation d’information

- …

Autant de fonctionnalités auxquelles contribuent les différentes familles d’IA (graphes de connaissance, raisonnement, sémantique, linguistique, image, réseaux neuronaux & transformers, IA générative, algorithmes de graphes,..).

Ce champ propose des défis particuliers pour le développement de l’IA : les us et coutumes, ainsi que le langage, évoluent rapidement. Par exemple, les “mèmes” (images humoristiques avec message fort) ont connu un boom, avant de se faire supplanter par des vidéos courtes, les hashtags n’existaient pas avant leur apparition spontanée sur Twitter: quant aux images sur Instagram, étant toutes manipulées, cela a nécessité de re-spécifier la tâche de détection d’image trafiquée.

Les sources de données sont particulièrement sensibles, soumises à l’ensemble de la législation concernant la protection des données sensibles et les droits individuels. Le cadre réglementaire et éthique structure d’ailleurs fortement la manière d’aborder certains problèmes (ex : le bannissement des applications visant à établir un crédit social dans l’EU AI Act).

La quantité de données et le faible impact d’une erreur de prédiction de l’IA sur un tweet ou sur une image isolée modifie également la relation au document unique. L’opérationnel doit changer d’échelle, ne pas analyser chaque document isolé. Il doit d’abord dégager des tendances, une vue globale ; puis investiguer et piocher les éléments spécifiques identifiés comme particulièrement pertinents. Cela signifie parfois avoir des IA “grosse maille” dont les coûts de traitement encouragent une utilisation massive, et des IA “spécialistes” d’analyse plus fine.

Dans le champ de la Cybersécurité..

Alors que les opérations de cyberdéfense informatique s'apparentent assez à celles des SOC (Security Operation Center) civils, les opérations militaires tactiques impliquent des ressources encore plus rares (informatiques, main d'œuvre, …) et une connectivité limitée (jusqu'au mode silence).

Ici les technologies d’IA sont à même d’entrer en jeu afin par exemple de:

-

Contribuer à détecter les intrusions, analyser le traffic et identifier des modèles dans les communications militaires complexes

-

Améliorer l’identification d’activités anormales ou de tentatives d’intrusion en temps réel pour contribuer à prévenir les attaques cyber

-

Ou identifier des vulnérabilités dans les logiciels et systèmes militaires

-

Supporter l’identification de nouvelles menaces et la compréhension des tactiques, techniques et procédures utilisées par les attaquants,

-

….

Mais le véritable taux d’adoption des technologies d’Intelligence Artificielle dans le domaine de la cyberdéfense a mis du temps à croître, en partie dû au besoin d’une grande quantité de données et d’expertise spécifiques Cyber nécessaires à créer des modèles d’apprentissage automatique réussis.

En effet, alors que d'autres domaines - comme certains évoquées ci-avant - peuvent exploiter des données provenant de sources ouvertes, ces méthodes ne peuvent pas y être appliquées, en raison de la nature sensible de la plupart des données traitées à des fins de cybersécurité (par exemple, les journaux de sécurité, les e-mails, les informations sur vulnérabilités des systèmes, données personnelles, etc.), notamment dans le contexte militaire.

Pour produire des résultats significatifs, là encore, les systèmes basés sur l'IA doivent donc être conçus avec la participation active d'experts du domaine, et un raisonnement minutieux doit être appliqué pour définir le périmètre des techniques d'IA dans ces systèmes.

-

Les applications d’aide à la décision

Dans le domaine militaire, les applications d’aide à la décision sont vues comme pouvant donner un avantage décisif sur l’adversaire, en permettant une action, ou une réaction, plus rapide.

Encore une fois, le spectre couvert par ces applications est vaste, nous donnons ici quelques exemples:

-

En cours d’opération, les données disponibles sont trop nombreuses pour les décideurs. Une IA peut aider au choix de leur communiquer ou d’afficher les éléments les plus importants.

-

Pour augmenter l’efficacité opérationnelle, des robots d'exploration peuvent analyser leur environnement et se déplacer sans solliciter d’opérateur

-

Les systèmes de détection d’obstacles à base d’IA permettent d’éviter les collision,particulièrement dangereuses en vol. L’automobile civile met déjà en oeuvre ces techniques dans les freinages d’urgence déployés sur les véhicules.

-

Lorsqu’une menace adverse apparaît, des systèmes automatiques peuvent prendre des décisions d’évitement plus rapides que le pilote, et assurer sa sécurité.

On constate donc qu’en fonction du degré de criticité, et des contrôles à réaliser par des humains, l’interface entre ces applications et les opérateurs est un élément essentiel de la conception. Ainsi, la manière habituelle de procéder peut être amenée à évoluer, pour tenir compte des décisions prises par les algorithmes.

Ouvertures et prospectives

Nous avons longuement exposé une partie des nombreuses opportunités apportées par les technologies d’IA pour les armées.

Toutefois, le développement d’applications de défense contenant des IA ne peut pas se faire sans une analyse détaillée des risques afférents.

En effet, les systèmes de défense comportent pour la plupart des risques élevés, et ils ne sont acceptés par les utilisateurs que si les opérateurs conservent le contrôle sur les décisions.

Cela conduit d’une part à rechercher une montée en maturité rapide des technologies, et d’autre part à s’appuyer sur un écosystème de partenaires d’excellence, à tous les niveaux:

-

Des contributeurs académiques qui font progresser l’état de l’art par leurs travaux, en prenant en compte la complexité des cas d’application de défense

-

Des acteurs industriels innovants (startups, PME, ETI et grands groupes) qui intègrent les résultats de la recherche dans leurs produits et services.

Le Ministère des Armées a montré son engagement fort dans une telle démarche, par la création de l’Agence ministérielle de l'intelligence artificielle de défense (AMIAD) en Mars 2024. Une telle agence vise à s’appuyer sur l’écosystème et peut être vue comme un accélérateur du déploiement des solutions à base d’Intelligence Artificielle. La presse s’est fait écho des missions de l’AMIAD, dont l'acquisition de moyens de calculs pour traiter des données classifiées, ainsi que développer un pôle recherche avec les partenaires académiques à Palaiseau et un pôle technique à Rennes.

En complément, les acteurs industriels et étatiques se doivent de définir les règles de développement et de déploiement des systèmes à base d’IA, pour en garantir le bon fonctionnement: c’est l’IA de confiance. La Commission Européenne a rendu ce terme populaire au cours des discussions menant à l’adoption de l’AI Act.

En complément, dans le domaine de la défense, les caractéristiques spécifiques pour une éthique de confiance sont en cours d’élaboration avec les partenaires industriels, au sein de l’Agence de Défense Européenne.

Enfin la dimension environnementale vient compléter les spécifications de développement de l’IA, car certaines technologies sont gourmandes en capacité de calcul. Les enjeux de frugalité d’une IA appliquée au domaine militaire sont parfaitement alignés: les ressources disponibles dans les équipements embarqués sont généralement très limitées, ce qui conduit à privilégier des algorithmes peu coûteux en énergie.

Un cadre d’IA de confiance pour la défense

C’est une évidence, les systèmes militaires sont le plus souvent critiques, et ne seront utilisés et adoptés que si les opérateurs et les décideurs ont confiance dans le résultat. Reste à caractériser ce que signifie cette confiance, et comment mesurer ses grandes caractéristiques.

Divers travaux sont en cours, pour établir un consensus dans la communauté sur ces grandes caractéristiques de la confiance pour des systèmes de défense à base d’IA.

On trouve ainsi les principes et éléments suivants:

-

Le rôle essentiel de l’humain dans la prise de décision, et pour éviter tout emballement:

-

Compte tenu des conséquences possibles, des risques de défaillance ou d’action contraires, la décision doit toujours pouvoir revenir à l’humain.

-

La seule exception à ce principe est lorsque les prises de décisions ne sont pas compatibles avec la durée de réaction des hommes, comme illustré par les exemples d’évitement d'obstacles ou de menaces.

-

-

Des caractéristiques spécifiques au monde de la défense

-

Le besoin de souveraineté: les technologies liées à l’IA, les modèles et données ayant servies à les entraîner doivent être contrôlées en Europe, en évitant les dépendances à d’autres.

-

La difficulté de l’accès aux données, on a déjà vu que la frugalité s’impose, tant par les manques de données représentatives que par les capacités limitées en calcul. Cette frugalité est d’autant plus manifeste que l’accès aux données pouvant servir à l’entrainement est contraint par le respect de la confidentialité et besoin d‘en connaître

-

La protection contre les attaques adverses: on sait d’une part que la robustesse des algorithmes d’IA est partielle, et de tout temps, dans tout conflit, les parties prenantes ont développé une extraordinaire capacité à explorer les systèmes à la recherche de failles.

-

-

Un positionnement clair des industriels concepteurs et développeurs des systèmes de défense:

-

Nous souhaitons porter les valeurs de l’Europe dans les systèmes de défense, en intégrant ou en développant les meilleurs standards sur les systèmes d’IA à usage militaire

-

La traduction de ces valeurs dans les spécifications des systèmes de défense couvre des exigences en termes de robustesse, d’explicabilité, de limitation des biais, de responsabilité, de coopération ou codéveloppement avec les opérateurs, gardant le contrôle des systèmes.

-

Pour autant, nous devons éviter de faire preuve de naïveté et ne pas ignorer les évolutions des opérations. En particulier, nous devons nous demander comment réagir face à un adversaire qui aurait fait d’autres choix, par exemple face à des munition rôdeuses autonomes.

-

A ce titre, Airbus Defence and Space a contribué à la mise en place du “FCAS Forum”, un groupe de parties prenantes multi-acteurs, afin de débattre des questions éthiques et légales liées à l'utilisation de l'IA dans le système de combat aérien du futur (SCAF, FCAS en Anglais). Dans ce cadre, une équipe d'ingénieurs d'Airbus Defence and Space a développé un livre blanc intitulé "The Responsible Use of Artificial Intelligence in FCAS - An Initial Assessment", qui évalue l'application des principes d'IA de confiance aux cas d'utilisation de l'IA dans le FCAS.

Ce livre blanc vise à lancer une discussion technique transparente sur l'utilisation responsable et éthique de l'IA dans le FCAS, en traduisant les principes éthiques dans le domaine de la conception technique

L’IA, une source de progrès disruptifs

Bien utilisés, les systèmes de défense à base d’IA peuvent apporter les mêmes bénéfices que dans le domaine civil, en aidant les opérateurs dans leur quotidien, en leur permettant de se recentrer sur les tâches pour lesquelles leur valeur ajoutée est la plus grande, et en compensant les faiblesses intrinsèques à la nature humaine. On trouvera en perspective des applications en cours de développement dans l’industrie de la défense:

-

Contrairement aux opérateurs humains, les algorithmes d’IA sont adaptés pour assurer une permanence en situation de veille et la détection de comportements anormaux, pour tous les types de données (vidéo, données de signaux électromagnétiques, données de fonctionnement des systèmes, ou données du cyberespace)

-

Combinaison d’informations de sources hétérogènes, connue sous le terme de fusion de données: position des adversaires, habitudes de manoeuvres, observations,

-

la collaboration entre des systèmes militaires habités (manned) et non-habités (unmanned) comme des drones ou des robots: on attend des systèmes futurs qu’ils -habités puissent opérer de manière coordonnée, en partageant des informations et en se répartissant les tâches, au bénéfice des opérateurs

-

Au cours d’une mission opérationnel, par exemple en cas de combat collaboratif; l’IA peut aider les décideurs à choisir le meilleur matériel, la meilleure parade, face à des situations difficiles

-

Toujours pour aider à la prise de décision, des systèmes à base d’IA peuvent établir des prédictions sur la situation à venir, et identifier les points de faiblesses des dispositifs en place.

Des cas d’usage inspirants pour les talents de la Data Science…

On l’aura compris tout au long de cet article, tous les métiers techniques liés aux technologies de l’Intelligence Artificielle et de la Data Science sont présents et prisés dans le Domaine de la Défense, et s’y expriment pleinement depuis la R&T, et le développement de nouvelles capacités, jusqu’à l’accompagnement à la transformation digitale, dans les organisations du Ministère des Armées et chez les acteurs de la Base Industrielle et Technologique de Défense (BITD).

Data Scientists, Data Engineers,Ingénieurs de développement ou de qualification spécialisés IA, profils mixtes, ML Ops, .. mais aussi Architectes Systèmes capables de concevoir des solutions basées sur des Infrastructures de type Big Data / Cloud, s’y offrent à eux des champs d'applications aussi variés que passionnants, et des chemins de carrière et d’évolution riches et diversifiés.

Dans ce monde complexe et incertain, où certains assument de manière de plus en plus décomplexée de chercher à déstabiliser les démocraties et équilibres parfois fragiles, voire, d’étendre leur emprise en utilisant la politique du fait accompli, tous les moyens seraient bons pour asseoir sa volonté.

Protéger et défendre notre façon de vivre, nos valeurs, nos démocraties, et les citoyens, sauver des vies, se pose donc en pré requis à contribuer à assurer un futur meilleur pour tous et se retrouve de facto au cœur des responsabilités sociétales.

Il convient donc de savoir se protéger, et se défendre, en utilisant les moyens technologiques à disposition, tout en restant strictement dans le cadre éthique clairement défini, fidèle à nos valeurs fondatrices.

Mettre à profit les talents du digital et de l’IA au bénéfice de la Défense et de la Sécurité prend donc plus que jamais tout son sens, afin d’utiliser les opportunités apportées par ces technologies, tout en en maîtrisant les spécificités du domaine et les risques.

Anne Gaube-Catrier est diplômée de l'École Centrale Méditerranée. Elle a de nombreuses années d’expérience en tant que dirigeante d’équipes internationales, dans l’ingénierie, à la direction de portefeuille de grands programmes et la gestion de lignes de Produits & Solutions.Elle a passé la majeure partie de sa carrière dans l’industrie de la Défense et de la Sécurité, depuis le domaine des télécommunications sécurisées pour les forces de Sécurité Publique et celui des infrastructures de communications pour le Ministère des Armées et l’OTAN, avant de prendre la direction de l’Ingénierie des systèmes de Renseignement, d’Imagerie, d’ISR et de Défense aérienne. Elle a dirigé ces 6 dernières années le centre de compétences “Traitement de Données” d’Airbus Défence & Space, regroupant plus de 500 ingénieurs et experts du domaine, qui utilisent notamment les technologies d’Intelligence Artificielle pour améliorer les produits existants, développer de nouvelles briques technologiques et innover au bénéfice du civil et de la défense. Ancienne auditrice de l’IHEDN, elle est directement engagée au sein de la communauté de la Défense Nationale française.

Bruno Carron a une formation en traitement des images deTélécom Paris avec une longue expérience dans le développement de logiciels, la capture et l’analyse des besoins et les outils d'ingénierie système. Il a également une expérience étendue dans la recherche et le développement, la géographie numérique, la sécurité et la simulation. Il est Senior Expert d'Airbus Defence and Space, en IA et architecture des systèmes d’information, et coordinateur technique pour le projet EDIDP AI4DEF pour l'implémentation de techniques de traitement de données avancées et l'évaluation de l'utilisation de l'IA dans le contexte militaire par le biais de la Concept Design et de l'Expérimentation.

Auteurs

Knowledge in Business modelling (requirement capture) and system engineering tools.

Research and development in image processing, geography, security, simulation.